E-hääletuse eikusagilt ilmunud süsteemiketas

Iga e-hääletuse ründaja unelm on saada enda kätte süsteemi võtmed ja istutada pahavara häältelugemise arvutisse -- just need võtmed ja see arvuti olid 2023. aasta Riigikogu valimistel turvamata.

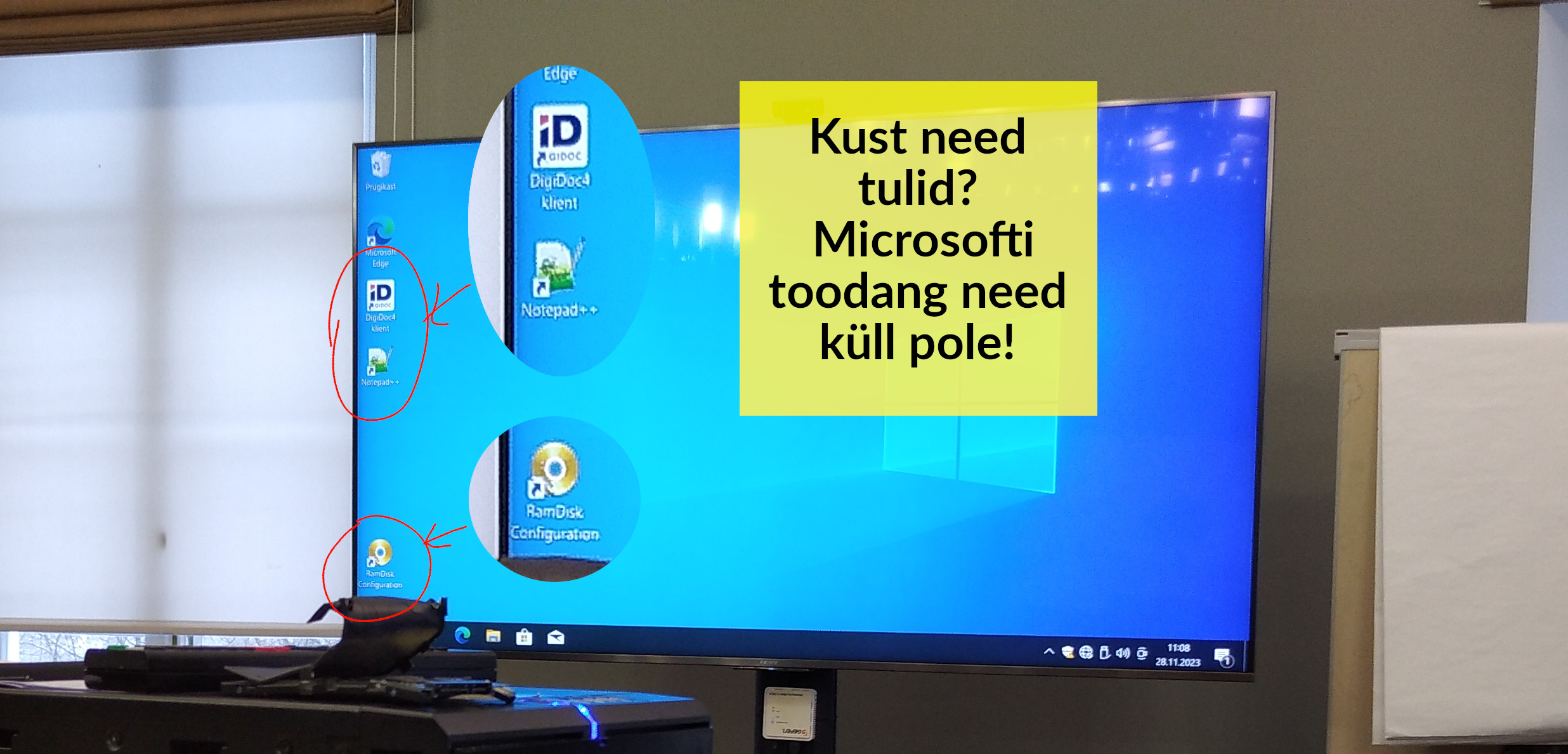

Riigikogu valimiste ainuke osaliselt rahuldatud valimiskaebus puudutas e‑hääletuse kõige kriitilisema tähtsusega arvutit. Rahuldati see ilmselt, kuna juhendis oli selgesõnaliselt kirjas, et “audiitoritel ja vaatlejatel” on võimalik “veenduda, et süsteemis ei sisaldu pahavara”. Pool aastat hiljem toimunud vaatlussessiooni käigus selgus, et valimiste korraldaja ei teadnud ka ise, mida oli sellesse süsteemi paigaldanud – rääkimata sellest, et võiks olla veendunud või veenda teisi, et seal ei sisaldunud valimistulemust muutvat pahavara.

Juba 2013. aasta valimisi vaatlemas käinud professor Haldermani tiim tõi välja, et e‑hääletuse süsteemide ettevalmistamiseks kasutati arvutisüsteeme, kuhu oli paigaldatud juhuslikku tarkvara, nt oli valijarakenduse signeerimiseks jm kriitilisteks protseduurideks kasutatud e-hääletuse projektijuhi Tarvi Martensi sülearvuti töölaual mugavalt ligipääsetav hasartmängusaidi PokerStars.ee käivitusikoon jmt kahtlase väärtusega tarkvara.

Kui toona seadistati süsteemid avalikult vaatlejate juuresolekul ning jäädvustati sammud videos, siis 2023. aastaks on need protsessid muutunud mitte-ametlikuks ja e-hääletuse süsteemi valmistab igapäevaste tööprotsesside käigus mistahes järelevalveta või auditeerimiseta ette Riigikogu kantselei IT-töötaja. Neid samme ei protokollita ega kirjutata üles tarkvara kontrollsummasid, misõttu pole ka valimisteenistusel ühtki tõendit, mille alusel võiks nad ise olla veendunud või veel vähem veenda teisi, et süsteemis puudus pahavara – olgu selle allikaks siis keegi RVT töötajatest, mõni väline osapool või riikliku taseme ründaja.

E-hääletuse käsiraamatus lubatud võimalust veenduda pahavara puudumises võtmeloome ja häältelugemise arvutisüsteemis RVT esmalt vaatlemise käigus üldse ignoreeris, kuid kinnitas kaebuse esitamise peale, et “kõvakettale on installeeritud Microsofti repositooriumist alla laaditud Windows 10 operatsioonisüsteem” ja “saada olevad uuendused, kaasa arvatud aktiivse viirusetõrje tarkvara Windows Defender”. Kaebuse menetlemise tulemusel pool aastat hiljem novembris aset leidnud täiendaval vaatlussessioonil rõhutas kettatõmmise ette valmistanud kantseleitöötaja korduvalt, et tegu on autentse ja lisandusteta MSDNist alla laaditud kettaga, mis on ette valmistatud lähtudes parimatest praktikatest, sh kontrollides selle päritolu ja järgides muid turvanõudeid.

Olulisim süsteem turvamata

, kuid operaator isegi ei mäletanud, et sinna olid paigaldatud ka [DigiDoc4, Notepad++ ja RamDisk tööriistad](https://twitter.com/trtram/status/1729836918093869332).](https://gafgaf.infoaed.ee/images/kettavaatlus_2023_ramdisk.jpg)

Ühendades selgituste ärakuulamise järel süsteemiketta ning käivitades arvuti avanes aga töölaud, kus võis näha DigiDoc4 kliendi, Notepad++ tekstiredaktori ja ImDisk mälukettatööriista käivitusikoone.

Ainsast pilgust töölauale piisas, et lükata ümber valimisteenistuse eelnenud jutt parimatest praktikatest lähtuvalt seadistatud autentsest Windows 10 opsüsteemist. Ükski RVT ja Riigikogu kantselei töötajatest isegi ei mäletanud, mida oldi süsteemikettale paigaldanud – rääkimata sellest, et opsüsteemi või kasutajatarkvara kohta oleks koostatud protokoll, milles toodud ära nimekiri allalaaditud tarkvarast koos selle autentsust kinnitavate kontrollsummadega. Ilmselt poleks see küll piisav, et lõplikult tagada pahavara puudumist, kuid täidetud polnud isegi kõige elementaarsemad turvanõuded.

Algsele kaebusele vastates valimiste korraldaja iseenesest tunnistas, et tegelikult ei annaks “ka kõvaketta tõmmise tegemine vaatlejale täit kindlust, et võtme loomise ajal ei ole arvuti mälus pahavara”, kuid asub Riigikohtu kaebusele vastates probleemi pisendama väites, et “hääletamistulemusi pahavaraga kompromiteerida ei saa, sest hääletamistulemuste kindlakstegemisel väljastatud lugemistõendi abil selguks kompromiteerimine kohe”.

Need väited on ebapädevad või tahtlikult eksitavad, sest lugemistõend ei tõenda häältelugemise korrektsust, vaid üksnes häälte töötlemise kõige viimases faasis toimuva sedelite dekrüptimise korrektsust. Seda probleemi väljendab ka rahvusvaheliste vaatlejate osutus, et kontrolli puudumise tõttu häälekonteinerite töötlemise kriitilise tähtsusega sammude üle saab “siseringi kuuluv isik süsteemi muudatuste tegemise teel osaliselt mõjutada valimistulemusi”.

Võimaldatud ründed

Kuna valimistel kasutati võtmeloomeks ja häältelugemiseks sama arvutisüsteemi, sai seda ettevalmistanud Riigikogu kantseleitöötaja teha sinna muudatusi, mis võimaldavad ründeid kummagi protseduuri vastu eraldi või kombineeritult. Tüüprünne võtmeloome arvutist oleks valimisaladuse murdmine võtmete ette istutamise või lekitamise teel, häältelugemise arvutist aga valimistulemuste muutmine sedelite lisamise, eemaldamise või lihtsalt häälte ebaõige lugemise teel.

Kuna arvutisüsteemi igapäevaste tööprotseduuride käigus ette valimistanud kantseleitöötaja tegevust ei auditeeritud ega isegi protokollitud, pole valimiste korraldajal eneselgi ühtegi tõendit, mis annaks neile ratsionaalse aluse olla veendunud, et süsteemi ei teinud pahavara lisamise abil muudatusi kantseleitöötja või mõni tema tööarvutile ligipääsu omandanud ründaja.

Võltsimine sedelite lisamise või eemaldamise teel toimuks häältelugemise süsteemis enne dekrüptimist, mistõttu lugemistõend vastupidiselt RVT/VVK väidetele võltsimist tuvastada ei saaks. Pahavaral oleks aga vähemalt 2023. aasta Riigikogu valimistel olnud triviaalne muuta valimistulemust ka pärast lahtikrüptimist, sest lugemistõendit ega muid krüptograafilisi või sisulisi tõendeid avalikkusega ei ole 2017. aastal antud lubadusest hoolimata siiani jagatud ja audiitor kinnitab nõutud sammude läbimist rangelt etteantud punktides üksnes formaalselt ega püüa leida vigu või manipulatsioone.

Seejuures pole valimissaladuse murdmine privaatvõtme enda kätte saamise teel demokratlikele valimistele sugugi vähem hävitav kui valimistulemuse otsene võltsimine. Ka selle ründe õnnestumises pole põhjust kahelda, sest valimiskasti lahtikrüptimiseks vajaliku privaatvõtme hankimine võtmeloome arvutisüsteemist on süsteemi seadistaja jaoks triviaalne. Kuigi ründeks on vaja ka krüptitud valimiskasti ennast, suudeti näiteks 10. märtsil mu lühikese külaskäigu jooksul RVT ruumidesse jätta mind valimisvaatlejana vähemalt viieks minutiks täiesti omaette valimiskasti sisaldava arvuti ja andmekandjatega – sellise turvataseme juures on siseründajal võimalusi valimiskastile ligipääsemiseks kindlasti küllaldaselt!

Läbimõtlemata turvamudel

E-hääletuse turvamudeli skisofreenilisust võiks hästi ilmestada fakt, et valijarakenduse kontrollsummad jäädvustatakse ja avaldatakse valimiste korraldaja veebilehel, soovitades hääletajal enne valijarakenduse käimapanemist avaldatud räsisid rakenduse tegelike räsidega võrrelda. Neidsamu valijate arvutites soovitatud turvaprotseduure ei järgi aga RVT ise serverite ettevalmistamisel, kus erinevalt valija arvutis manipuleeritavast mõnest üksikust häälest mõjutavad ründed kõiki valimiskasti lastud hääli.

Möödunud aastal meie e-hääletuse lähtekoodi analüüsinud Prantsusmaa ja Austraalia teadlaste hinnangul “puudub süsteemil terviklik turvamudel” ja “selged turvanõuded”. Ilmselt ainsana turvaanalüüsi nimele pretendeerida võiv “E-hääletuse kontseptsiooni turve” 2010. aastast loetleb seejuures “aktsepteerimist vajavate riskidena” nii hääletajate arvutid kui kesksüsteemi arvutid, mida “lihtsalt tuleb usaldada” – sisuliselt tähendab see, et turvamudelist on välja arvatud nii süsteemi kliendi- kui serveripool ja mudeli sisse praktiliselt midagi ei jäägi!

.](https://gafgaf.infoaed.ee/images/evote-hdd3.jpg)

Aga isegi seda ebapiisavat turvamudelit praktikas ei rakendata, sest valimiste ajal kehtinud infoturbepoliitika dokumendi järgi peaks kuuluma nii e-hääletuse privaatvõti kui krüptitud valimisurn väga kõrgete nõudmistega turvakategooriatesse K1T3S3 ja K2T3S3.

Valimisurni puhul on lähtuvalt terviklikkuse turvaosaklassist T3 nõutud, et “info allikal, selle muutmise ja hävitamise faktil peab olema tõestusväärtus”, “vajalik on info õigsuse, täielikkuse, ajakohasuse kontroll reaalajas” ja “protsessid peavad olema täielikult verifitseeritavad”. Eikusagilt ilmunud ja auditeerimata süsteemiketta puhul see kindlasti täidetud pole. Salajasuse turvaosaklassist S3 lähtuvalt on aga nõutud, et “info kasutamine lubatud ainult teatud kindlatele kasutajatele, juurdepääs teabele on lubatav juurdepääsu taotleva isiku õigustatud huvi korral”, aga minu huvi valimiskastiga tutvuda rahuldati ametlike protseduuride väliselt mitte selle õigustatuse, vaid minupoolse surve tõttu.

Nõuete täimata jätmise tagajärgede kaalukust väljendava R3 järgi on kummalgi puhul “väga olulised missioonikriitilised kahjud”, mis “põhjustavad tõenäoliselt asutuse funktsiooni täitmatajätmise või märkimisväärseid häireid riigikorralduses või väga olulisi rahalisi kaotusi” – sellised on dokumenteerimata päritoluga süsteemiketta ja vaatleja meelevalda jäetud valimisurni hinnangulised tagajärjed. Ent tasub pidada silmas, et mõlemad elementaarsete turvanõuete eiramised ilmnesid üpris juhusliku kontrolli käigus ja seetõttu võib ühineda ülal viidatud välismaa teadlastega diganoosis, et puudulikust turvamudelist ja nõuetest lähtuvalt võib oletada, et sarnaseid puudusi on süsteemis rohkemgi.

Turvaloitsuga avalikkust eksitamas

Kõige olulisema arvuti teadmata päritolu Riigikohtu kaebuse vastustes eksitasid RVT ja VVK kõrget kohut väitega, et justkui polekski pahavara olemasolu võtmeloome ja häältelugemise arvutis probleem, sest see ei võimaldavat tulemust võltsida:

“Operatsioonisüsteemi ja tarkvara räside protokollimine ei ole dokumentatsiooni kohaselt nõutav. EHS-i privaatvõtme loomiseks kasutatud kõvakettale on installeeritud viirusetõrje tarkvara, mis aitab tuvastada süsteemist nii pahavara kui ka viiruseid. Hääletamistulemusi pahavaraga kompromiteerida ei saa, sest hääletamistulemuste kindlakstegemisel väljastatud lugemistõendi abil selguks kompromiteerimine kohe. Lugemistõendi alusel on matemaatiliselt võimalik tõestada, et hääletamistulemust ei ole võltsitud ega kompromiteeritud.”

.](https://gafgaf.infoaed.ee/images/e-rong-w.png)

Lisaks salajasuse rünnete alatähtsustamisele ja valimistulemuse võltsimisega piirdumisele on väited ka sisuliselt valed, sest häältelugemisel ei kontrollitud isegi kokkuloetud häälte ja lugemistõendi vastavust algse valimiskastiga, vaid ainult segatud kasti dekrüptimise korrektsust protseduuride kõige viimases faasis, ka ei kontrollitud auditirakenduses miksimata kasti vastavust töötlemislogidele ja algsele valimiskastile, rääkimata sellest, et loeti seadust eirates kokku hulk kehtetuid sedeleid ning jäeti tõendatult lugemata ka mõned kehtivad.

Kui opratsioonisüsteemi ja tarkvara räside protokollimine pole valimiste korraldaja meelest nõutav või süsteemi tekkeprotsess muul viisil auditeeritav, siis puudub neil tegelikult tõsiseltvõetav turvamudel valimiste kõige kriitilisema tähtsusega arvuti jaoks.

Lisaks kuulujuttudele “matemaatilistest kontrollidest” levitavad valimiste korraldajad leheveergudel legende sellest, kuidas olevat e-hääletuse süsteemi üheksateistkümne kasutusaasta jooksul põhjalikult uuritud ja auditeeritud, siis valimiste ajal käigus olnud ja ISKE kõrget turvaastet H nõudnud süsteemi teadaolevalt nende nõuete vastu sisuliselt auditeeritud pole ja ainuke majandusministeeriumi väidetavalt põhjalik KPMG protsessiaudit 2022. aasta juulist on pigem esseistlik teos, mille peamine funktsioon oli matta sahtlisse sama ministeeriumi 2019. aasta töörühma äärmiselt sisukad ettepanekud – auditi fiktiivsust kinnitab kasvõi see, et Riigikohus pidi 2023. aastal töörühma kokkukutsumiseks põhjuse andnud ettekirjutust kordama.

Ilmselt võib jätta kõrvale “pisiasja”, et valimiste ajal kehtis tegelikult juba E-ITS ning turvamudeli, koodi ning tegelike protsesside sellele vastavaust pole teadaolevat samuti auditeeritud.

Pigem iseloomustab olukorda e-hääletuse korraldusega seoses kasvav segadus, sest 16.-17. mail läbiviidud vaatlejate koolituse ajaks polnud avalikustatud ei e-hääletuse käsiraamat, protokollide muudatused ega lähtekood, regulatsioonis selgelt määratlemata küsimustele olid vastused otsivad või vastuolulised ja kirjalikke allikaid nende alustele viidata ei osatud. Tagatipuks ei teatud, missugusest seadusest lähtuvalt protseduurid üldse toimuvad, sest Riigikogust 7. mail läbi surutud e-hääletuse eelnõu nr 344 polnud välja kuulutatud Vabariigi Presidendi poolt, kes siiski seda 17. mai pärastlõunaks tegi, tekitades sellega vastuolulise olukorra, kus e-hääletuse esimesed protseduurid toimuvad veel vana seaduse ning sellest lähtuva madalama taseme regulatsiooni järgi, viimased aga juba uue järgi.

Kuigi Riigikohus pani oma kaasuse 5-23-20 soovitustes ette, et tuleks luua e-hääletuse jaoks “valimisseadustes piisavalt tihe regulatsioon kõigis valimisi puudutavates olulistes küsimustes”, siis seda pole valimisprotseduuride keskel kehtima hakkava seadusega saavutatud ühestki otsast – ja üha vähem on põhjust pidada e-valimisi demokraatlikeks mistahes tsiviliseeritud ühiskonnale tuntud tähenduses.

Päisepildil on selgitustega foto valimiskomisjoni 23.02.2023 otsusega nr 54 lubatud kettavaatluselt, mis toimus lõpuks rohkem kui poole aasta pärast 28.11.2023 ja kus selgus, et valimisteenistus ise ka ei mäletanud, mis e‑hääletuse süsteemi kõige kriitilisema tähtsusega arvuti süsteemikettale paigaldatud oli.